Windows 安全加固方案

1.系统账号安全

1.1检查并优化账号

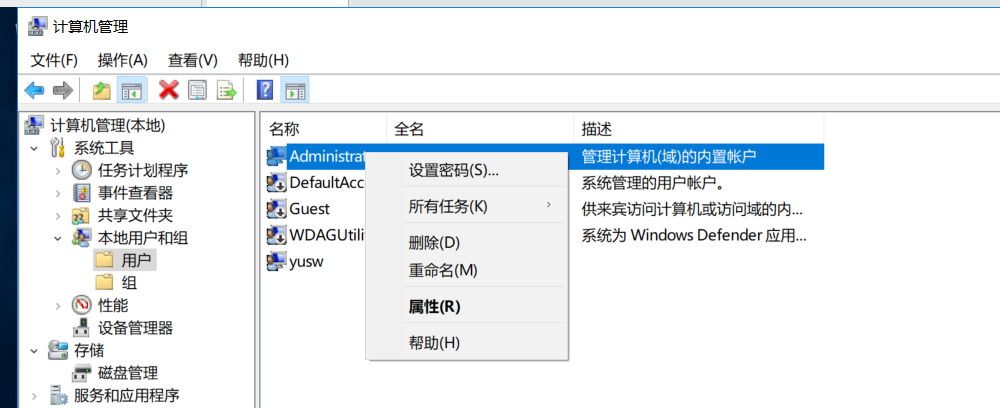

重命名Administrator禁用Guest,另重建一混淆用户为Administrator用户组为users

删除共享账户

net share 共享名 /del命令删除

1.2 设置账号安全策略

cmd中执行secpol.msc命令,打开“本地安全策略”,进行如下设置:

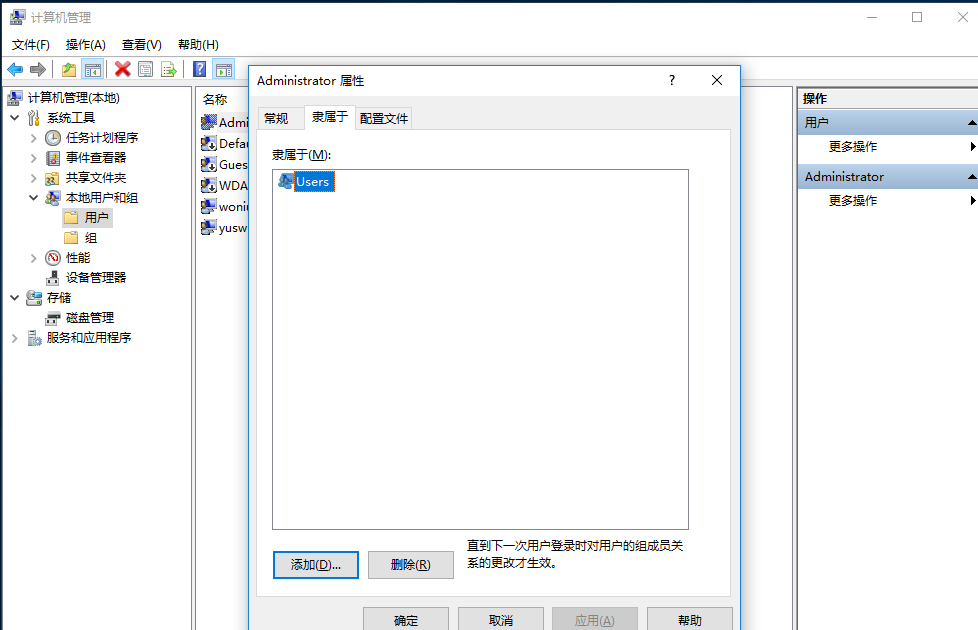

(1)“账户设置”-“密码策略”

设置合适的密码复杂度,增强密码的强度。参考设置如下:

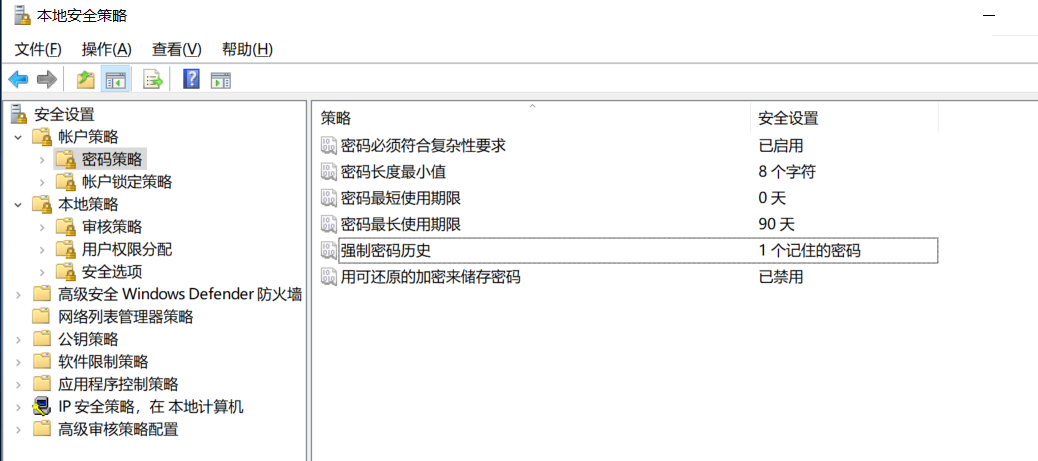

(2)“账户设置”-“账户锁定策略”

设置账号密码出错之后的锁定时间,需要先设置“账户锁定阀值”才能设置其他两项,参考设置如下:

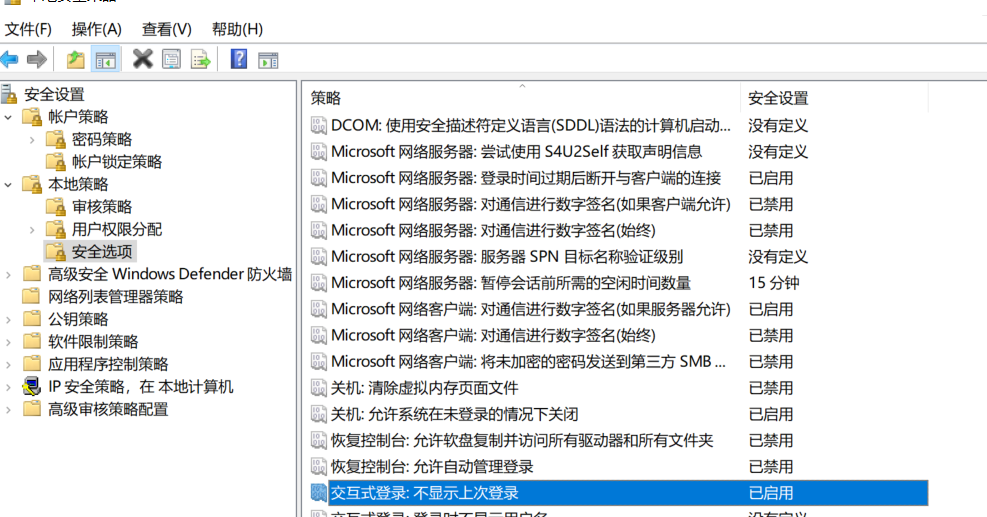

(3)“本地安全策略”-“安全选项”

将“交互式登录: 不显示上次登录用户名”设置为“启用”状态。

2.远程访问安全

2.1更改远程桌面默认3389端口

设置完成之后关闭注册表,然后重启服务器之后即可生效

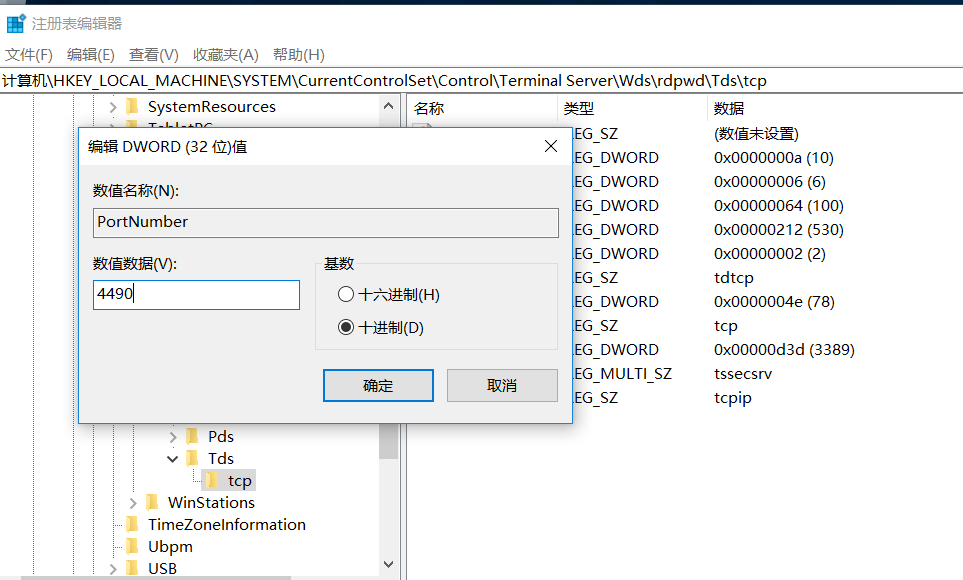

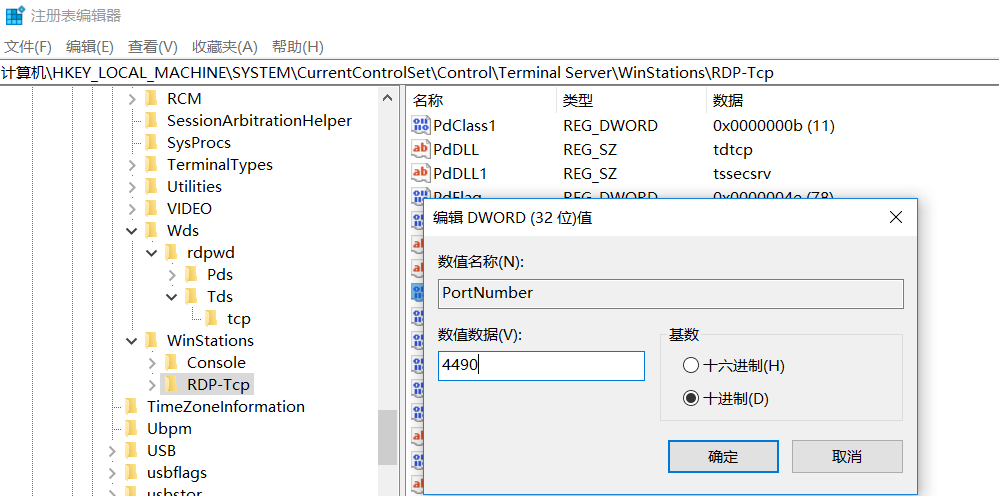

将默认的远程桌面端口3389修改成其他的端口。运行regedit打开注册表程序,需要修改注册表的两个地方:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\Wds\rdpwd\Tds\tcp

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp

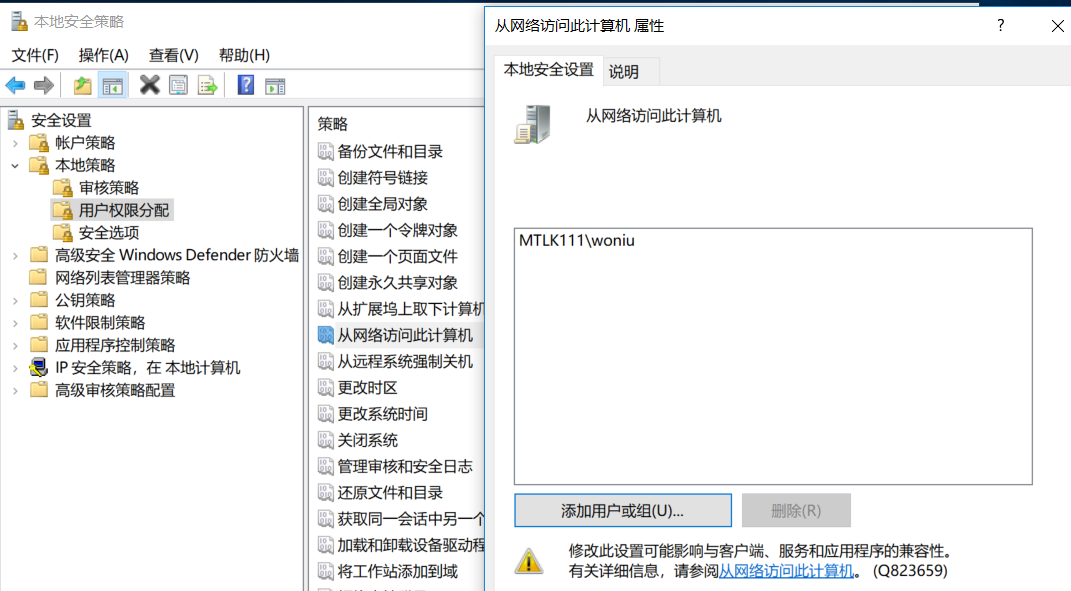

2.2 将远程登录账户设置为具体的管理员账号

指定特定的管理员账号而不是Administrtors组,将增强登录系统的安全性,就算通过漏洞创建了Administrtors组的账号,也无法登录系统。

cmd中执行secpol.msc,打开“本地安全策略”窗口,依次打开“本地策略”-“用户权限分配”。双击右侧的“从网络访问此计算机”,将所有的用户组删除,然后点击下面的“添加用户或组...”按钮,点击“高级”按钮,然后点击“立即查询”按钮,从查询的结果中选择管理员的账号,然后依次确定保存;

3.系统服务安全

3.1关闭不需要的服务

cmd执行 services.msc 命令,打开“服务”,根据情况建议将以下服务改为禁用:

3.2 关闭139端口(Netbios服务)、445端口

(1)关闭139端口

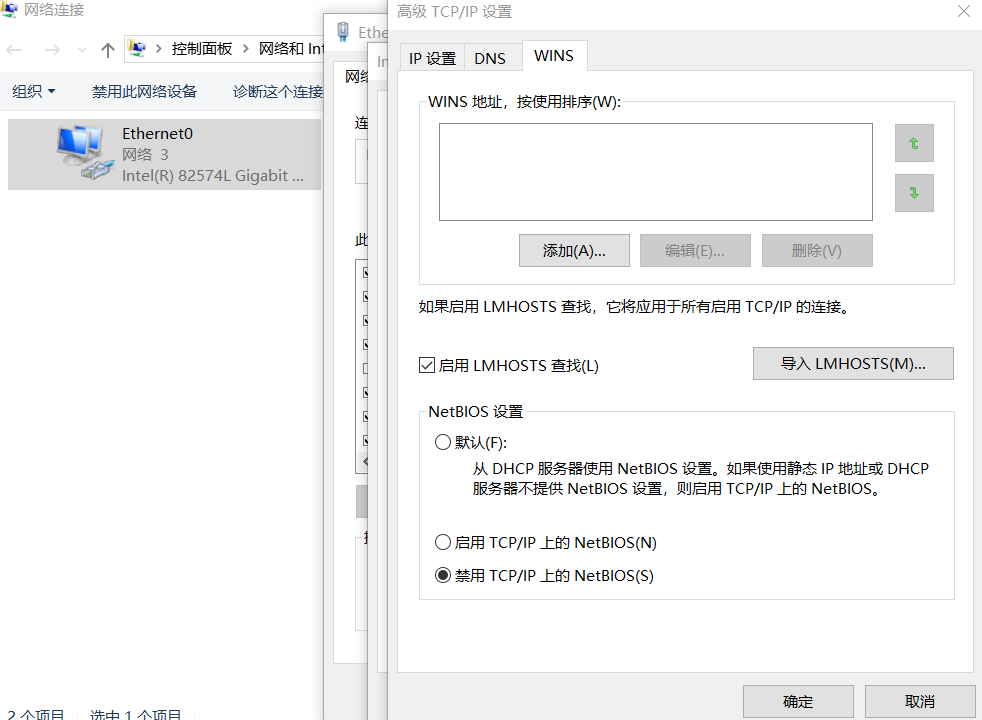

依次打开“控制面板”-“查看网络状态和任务”,然后点击左侧的“更改适配器设置”,在网络连接中双击激活的网卡,点击“属性”按钮,双击“Internet 协议版本 4(TCP/IPv4)”,在打开的窗口中点击右下角的“高级”按钮,然后选择上面的“WINS”标签,在“NetBIOS设置”中选择“禁用 TCP/IP上的NetBIOS”,最后依次“确定”。

(2)关闭445端口

445端口是netbios用来在局域网内解析机器名的服务端口,一般服务器不需要对LAN开放什么共享,所以可以关闭。打开注册表,在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters位置,在右侧右键并依次选择“新建”-“Dword值”,名称设置为SMBDeviceEnabled,值设置为0。

4.日志审计

4.1增强日志记录

增大日志量大小,避免由于日志文件容量过小导致日志记录不全,防止日志溢出。在“cmd”中执行eventvwr.msc命令,打开“事件查看器”窗口,打开“Windows 日志”文件,分别右键下面的“应用程序”、“安全”和“系统”项,选择“属性”,修改“日志最大大小”为 20480。

设置应用日志文件大小至少为 8192 KB,可根据磁盘空间配置日志文件大小,记录的日志越多越好。并设置当达到最大的日志尺寸时,按需要记录日志。

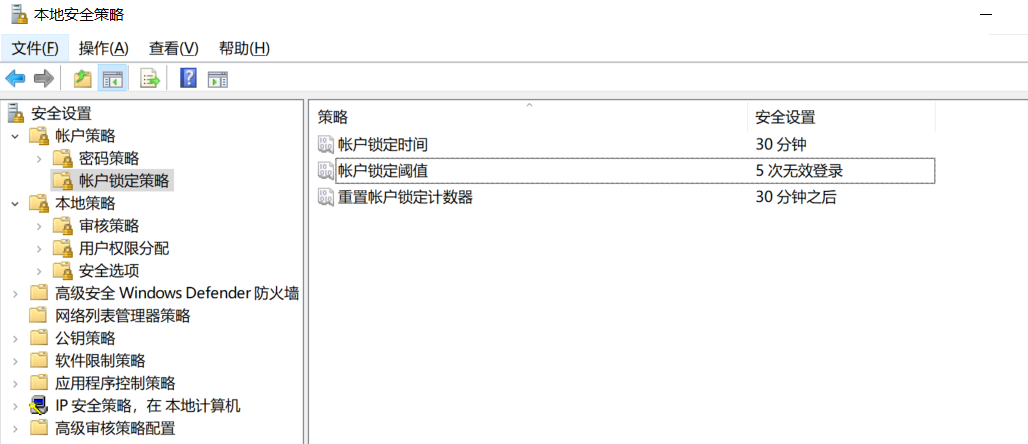

4.2增强审核

对系统事件进行记录,在日后出现故障时用于排查审计。在“运行”中执行secpol.msc命令,打开“本地安全策略”窗口,依次选择“安全设置”-“本地策略”-“审核策略”,建议将里面的项目设置如下:

审核策略更改:成功

审核登录事件:成功,失败

审核对象访问:成功

审核进程跟踪:成功,失败

审核目录服务访问:成功,失败

审核系统事件:成功,失败

审核帐户登录事件:成功,失败

审核帐户管理:成功,失败

设置成功之后,执行 gpupdate /force 命令使设置立即生效

5.开启并设置防火墙

开启或关闭Windows防火墙

打开“控制面板”,依次选择“系统和安全”-“Windows防火墙”,选择左侧的“启用或关闭Windows防火墙”,根据需要选择启用或关闭Windows防火墙。如果采用了云服务商提供的防火墙的话,建议将Windows防火墙关闭。PS:开启防火墙之前需要允许远程登录的端口访问,否则远程连接会中断!

允许特定的端口访问

这里以Windows防火墙为例进行说明(其实云服务商提供的防火墙规则是类似的),前提是防火墙是启用的。在“运行”中执行 WF.msc 打开“高级安全 Windows 防火墙”,点击左侧的“入站规则”,然后点击右侧的“新建规则...”打开“新建入站规则向导”窗口,选择“端口”然后点击“下一步”按钮;端口类型选择“TCP”,下面选择“特定本地端口”,里面输入设置的远程登录端口以及Web端口,如:80, 433, 3389,然后点击“下一步”按钮;选择“允许连接”,然后点击“下一步”按钮;选中所有的选项,然后点击“下一步”;最后输入一个规则的名称,比如“允许远程连接和Web服务”,最后点击“完成”保存。

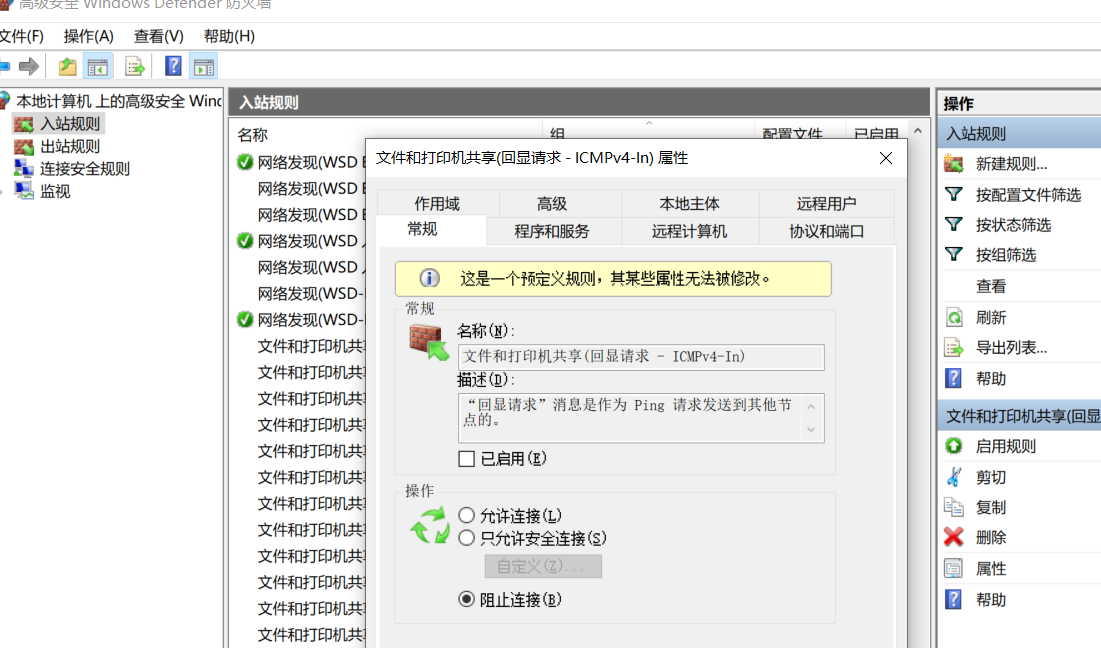

关闭ICMP(禁ping)

按照上面的步骤打开“高级安全 Windows 防火墙”并选中左侧的“入站规则”,从默认的规则里面双击“文件和打印机共享(回显请求 - ICMPv4-In)”,在“常规”中选中“已启用”,并在“操作”中选中“阻止连接”,最后“确定”保存即可。

6.其它安全设置

6.1 防病毒管理

Windows系统需要安装防病毒软件。

6.2 设置屏幕保护密码和开启时间

设置从屏幕保护恢复时需要输入密码,并将屏幕保护自动开启时间设定为五分钟。

操作步骤

启用屏幕保护程序,设置等待时间为 5分钟,并启用 在恢复时使用密码保护。

6.3 限制远程登录空闲断开时间

对于远程登录的帐户,设置不活动超过时间15分钟自动断开连接。

操作步骤

打开 控制面板 > 管理工具 > 本地安全策略,在 本地策略 > 安全选项 中,设置 Microsoft网络服务器:暂停会话前所需的空闲时间数量 属性为15分钟。

6.4 操作系统补丁管理

安装最新的操作系统Hotfix补丁。安装补丁时,应先对服务器系统进行兼容性测试。